Возьмем классическое объяснение этого принципа.

Автоматический токарный станок с помощью датчика измеряет параметры обрабатываемой им детали. Полученные цифровые данные обрабатывает программное обеспечение станка и дает команду на координаты, направление и скорость перемещения резца станка. В этом примере управляющим элементом является программа станка, управляемым – обрабатываемая деталь, данные датчика являются информацией, а резец реализует воздействие на объект-деталь.

При этом если управляющий элемент получит информацию об отклонении каких-либо параметров за установленные пределы – то он будет воздействовать на объект. Это и есть обратная связь.

Вокруг этого принципа и строится моя теория. Как вы уже заметили мои разглагольствования про ценность информации строятся на соотношении зеленой и красной стрелок.

Воздействие субъекта на объекта должно быть осознанным. То есть субъект должен иметь четкий алгоритм действий на разные варианты получаемой информации. Если субъект будет действовать случайным образом (обезьяна с гранатой) – то это уже не обратная связь.

(Альтернативная точка зрения: это не всегда так.. Например, возьмем матушку природу. Вся флора и фауна есть достаточно сбалансированная система с саморегуляцией. И там нет никаких сознательных действий. Хотя многие считают, что есть – но не будем углубляться в теологические вопросы. Планеты Солнечной системы имеют устойчивые орбиты, и изменить их практически невозможно. Это есть саморегуляция без сознательного воздействия.)

Сама информация и методы ее передачи должны обладать определенными свойствами:

· Достоверность и целостность. Субъект должен быть уверен, что получил информацию именно от нужного ему объекта, а не от другого. Например, вы слушаете новости по телевизору и пропустили начало. Суть новости поняли, а откуда она - пропустили. Тогда вы не можете принимать их по отношению к себе;

· Скорость и своевременность. Информация всегда обладает определенным периодом полезности. По истечении, которого информация полностью либо частично теряет свою ценность. Например, по уголовному делу пришли дополнительные материалы после истечения срока давности – эти материалы теперь практически бесполезны. Если бы они пришли своевременно, эта информация имела бы огромную ценность;

· Конфиденциальность. Во многих случаях информация должна быть защищена от несанкционированного получения третьими лицами. Это необходимо, если информация представляет значительную ценность для других субъектов (имеющие с вами противоположные цели).

УЯЗВИМЫЕ МЕСТА ОБРАТНОЙ СВЯЗИ.

Самые уязвимые места в схеме обратной связи – это, несомненно, передача информации и передача обратного воздействия на объект. Причем целостность этой схемы может быть нарушена различными методами. Противодействующий нас субъект условно назовем противником.

Эти методы должны воздействовать на информационные потоки, так чтобы они привели к нарушению обязательных условий.

· Прежде всего, информация может просто не дойти до адресата. Это означает полное отсутствие обратной реакции субъекта на изменившуюся ситуацию;

· Информация может дойти не вовремя. Для этого противник может организовать временную задержку в передаче, достаточную для потери значительной доли ценности для субъекта;

· Информация может дойти со значительными искажениями. Противник может перехватить информацию и внести нее такие изменения, какие выгодны ему.

СФЕРЫ ПРИМЕНЕНИЯ ИНФОРМАЦИИ.

Информация во все времена играла большую роль в управлении государством в целом и в отдельных сферах общества.

Все, что происходит в человеческом обществе, зависит от информации.

Информационные потоки прямо либо косвенно воздействуют на общество, государство, на отдельных индивидуумов. Об этом стоит поговорить отдельно.

Государство. Вся организация государственной власти построена на приеме и передаче информации. И это на всех уровнях. Сверху пирамиды находится идеология, либо государственная стратегия. Далее идет текущая государственная политика. Далее действия конкретных министерств и ведомств. Министерства и ведомства делятся на какие-то свои подразделения и т.д. вниз. Потоки информации при этом проходят снизу вверх. Сначала идет информация, что называется на местах. Далее она обрабатывается местными органами власти и идет на уровень министерств и ведомств. Потом каждое государственная структура сводит поступающую к ним информацию в единый упорядоченный массив. Этот массив информации с каждого ведомства идет выше. И множество таких массивов доходят до высшего государственного уровня – Правительства и Парламента. В случае важных и серьезных вопросов высшие государственные органы вырабатывают свою реакцию на полученную информацию. Если же параметры информации не выходят за заданные рамки, то нижестоящим субъектам дается право на самостоятельные действия. Приведем пример реакции государства скажем на развитие преступности в стране: сначала в районных отделах собирается информация о совершенных преступлениях, потом областное управление создает статистические данные и отправляет в министерство. Министерство отчитывается перед премьер-министром и Парламентом. Далее Правительство соединяет эти данные по преступности с информацией других ведомств (например, спецслужбами, военными органами, прокуратурой и т.д.). Только после прохождения этой пирамиды вырабатывается ответная реакция на страну в целом (или не вырабатывается, если показатели находятся в заданных границах). Это могут быть изменения в законодательстве, приказы по ведомствам и т.п.

Эта система может не работать в случае нарушения информационного потока снизу вверх. Достаточно исказить информацию «снизу» о данном явлении. Скажем можно взять статистику такого вида преступлений, как мошенничество. Далеко не всегда, при совершении мошенничеств, люди обращаются в правоохранительные органы. Этому движет и недоверие к государству, и опасения за свое здоровье и здоровье своих близких – вообще причин может быть много. В итоге это ведет к искаженной статистике мошенничеств в частности и всей картины состояния преступности в целом. Соответственно реакция государства не происходит вообще, либо слишком слабая.

При единичных случаях искажения информации это не несет существенный урон в больших масштабах. Однако при массовых случаях недостоверности данных это уже становится проблемой общегосударственного масштаба.

В экономической сфере это может привести к неправильной экономической политике и ухудшению макроэкономических показателей. Например, массовым явлением стало утаивание истинных размеров доходов как физических, так и юридических лиц – это ведет к «недобору» налогов с этих самых доходов. Вследствие чего – нехватка средств в доходной части и дефицит госбюджета.

В случае ведения боевых действий, отсутствие информации у командования может привести просто к катастрофическим последствиям.

---пример –фашисты (Курск)---

Отсюда мы плавно переходим к главной теме моего труда – к информационной безопасности.

ВИДЫ ИНФОРМАЦИИ ПО СТЕПЕНИ ДОСТУПА

ПОНЯТИЕ СТЕПЕНИ ДОСТУПА

Мы живем в жестоком мире, где человек человеку волк. Поэтому жизнь человека постоянно превращается в борьбу с другими людьми. А борьба известно состоит из определенных осознанных действий, которые совершаются на основе полученной раннее информации. Значит информация, предназначенная для одного человека/группы людей имеет большую ценность для противоборствующего человека/группы людей. Следовательно конфиденциальная информация для одного человека/группы людей не должна попасть в чужие руки. Причем она должна быть легко доступна для членов одной группы, но недоступна для членов другой группы.

--пример: таким образом, организован доступ в компьютерных сетях, локальных ресурсах. Там все разделено на группы – по ним и производится классификация пользователей информации. --

Вот здесь и появляется такое фундаментальное понятие степени доступа. Обыватели ошибочно думают, что это их не касается (во всем моем труде я часто ссылаюсь на обывателей). Самый бросающийся в глаза обывателей аргумент – личный дневник. Налицо степень доступа.

В современное время системы разграничения доступа достигли колоссальной (я бы даже сказал маразматической) сложности. В любой организации делят людей и технику на гигантское кол-во групп, со сложными взаимосвязями друг с другом (кто видел взаимосвязи таблиц в достаточно сложной базе данных меня поймет). Но тем не менее я попытаюсь дать упрощенную картину степени доступа в организации.

Во всех организациях существует определенная иерархия

должностей. Например,

И так далее. То, что знает 1 начальник управления, не положено знать сотням специалистов. Тем более не положено знать какой-либо другой организации кроме вышестоящих. С другой стороны управление А организации занимается одним делом, а управление Б занимается совсем другим несвязанным с первым. Тогда управлениям будет надежней закрыть доступ к своей информации для чужого управления.

В итоге мы имеем разграничение доступа по вертикали (иерархия должностей), и по горизонтали (по параллельным структурам внутри одной ступени иерархии). В нашем сложном мире еще придумали разграничения даже по трем измерениям.

Однако, как правило, используют промежуточную модель:

· все документы делят на грифы по степени доступа (например – только для высшего руководства, только для структурного руководства, для специалистов, для широкой общественности);

· всю информацию внутри горизонтальной структуры запрещают полностью либо разрешают полностью (управление А имеет полный/никакого доступа к информации управления Б).

Такая упрощенная модель используется в относительно небольших организациях. А вот в больших организациях (особенно больших государственных) имеют привычку разграничение доступа по горизонтали усложнять различным статусом структурных единиц, которые находятся на одной ступени иерархии. То есть например, управление А получает больше полномочий, чем организация Б. Соответственно начальник управления А может подсматривать за соседним управлением Б, а бесправное управление Б не может следить за управлением А! Хотя и то, и другое управление вроде как на одной ступени и друг другу не подчиняются.

Компьютерщики как всегда всех переплюнули и придумали всякие там леса доменов, доверительные отношения и пр. Так что данная тема практически необъятна. Схему А и Б можно усложнить если сделать их связи зависимыми от внешней ситуации. Например в случае хорошей внешней ситуации используется одни отношения, а в случае ухудшения обстановки вдруг управление Б оказывается круче управления А.

(альтернативная точка зрения - Таким образом, можно дойти до абсурда. Многие организации и доходят. Все люди братья! Давайте доверять друг другу. Тогда мы сэкономим кучу денег и нервов. Можно же ведь все это упростить хотя бы в самом низу системы!)

Весь этот маразм был придуман не просто так. Можно конечно с самого начала всем все доверять. Но скоро наступит момент, когда один подлый человек из группы решит выделится среди остальных. Чтобы самому стать чище - нужно втоптать в грязь соседа. Так и начинается разложение. Грамотно построенная (моя любимая фраза – грамотно настроенная) система доступа поможет избежать многих проблем заранее.

КОМПОНЕНТЫ И НАДЕЖНОСТЬ ИНФОРМАЦИИ

Это очень важная часть моей теории. В нашем мире нет ничего неделимого. Все что мы видим вокруг можно разделить на составляющие части (которые потом можно упорно классифицировать). То же самое касается информации. Большую часть информации можно делить. В данном контексте мы будем делить ее по источникам информации.

Конечно много информации, имеющей простую структуру. Скажем один человек (например, Болатбек) произнес: «я иду в школу». Тут вся информация приходит из одного источника.

Другое дело если я скажу: «Я иду в школу». И одновременно соседский школьник Тимур скажет: «Я не смогу что-то там сделать, так как иду в школу».

Если эти два сообщения придут к одному получателю (например, Вам), вы неизбежно сделаете вывод – два школьника по имени Тимур и Болатбек скоро идут в школу. Вы можете собрать таких сообщений штук 400 и сказать, что большая часть учащихся идут в данную школу. Собрав более 10000 таких сообщений вы можете делать вывод о посещаемости учащимися школ целого города. Другой пример - сводка погоды: если обзвоните своих друзей в большинстве городов страны, вы получите достоверную ситуацию о состоянии погоды в масштабе целого государства. А это уже коммерческая и довольно дорогая информация.

Вуаля: ИЗ КУЧИ МЕЛКОЙ НЕНУЖНОЙ ИНФОРМАЦИИ МОЖНО ПОЛУЧИТЬ ОДНУ ОЧЕНЬ ЦЕННУЮ.

Теперь перенесем все это

применительно к степени доступа. В странах СНГ, где любят все покрывать завесой

секретности, информация об объемах продаж товаров какой-то фирмы является очень

ценной и хорошо охраняемой. Эта информация сугубо для внутреннего использования,

и то для высшего руководства. Простому грузчику такие вещи не скажут.

Предположим, что фирма распространяет товар через сеть региональных складов

(такая модель наиболее распространена). На складах есть свои начальники и свои

исполнители. Информация о перемещениях грузов есть у заведующих складом. Здесь

на сцену выходит тот самый грузчик. Он часто имеет доступ к общему обороту

склада (подсматривает в отчетности, узнает от выпившего завскладом и проч.).

Предположим мы завербовали (какой мерзкий термин – лучше заинтересовали) кучу

грузчиков с кучи складов. Впрочем, грузчики много пьют и могут вам сказать это

за бутылкой. Обработав эту информацию из многих изолированных

источников, мы получим чрезвычайно важную вещь – динамика и структура

продаж наблюдаемой фирмы. Таким образом, из кучи отрывков пьяных разговоров,

можно вытащить целый алмаз. Это принцип кумуляции. Из небольших отрывков можно

получить недоступное целое.

Но можно ли верить пьяным бредням

грузчика? Это ведь непроверенные данные. А их можно проверить – давайте подкупим

несколько грузчиков с каждого склада. Тогда вранье одного проверяется через

других грузчиков. Либо можно подкупить водителя складского грузовика – он даст

свои данные.

Здесь мы из разных источников получаем информацию об одном и том же, в целях взаимопроверки цифр. Этот метод применим в том случае, если источники информации друг от друга независимы.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

ПОНЯТИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ:

Безопасность – это одно из главных желаний человека. Жить, не опасаясь за жизнь и здоровье своей семьи, близких людей. Это то к чему все стремятся. При этом безопасность бывает разной: безопасность физическая, безопасность моральная, безопасность экономическая. Это касается каждого из нас.

---пример – первобытное время---

Сейчас же безопасность делится на разные уровни. Начиная от уровня индивидуума (чтобы не ограбили в подъезде), уровня группы людей (чтобы автобус не попал в аварию), заканчивая государством или группой государств (нераспространение ядерного оружия).

Понятия физической или экономической безопасности – вещи доступные для понимания, но как быть с понятием информационной безопасности? Простой обыватель скажет: «если мне не будут поступать газеты, которые я привык читать каждый день, то это всего лишь небольшое неудобство, тем более не несущее существенной угрозы для моей семьи». В то же время, если достаточно авторитетная финансовая газета заявит о скором падении курса национальной валюты – что же будет тогда? Начнется паника на валютном рынке страны, которая может перекинуться на другие страны. Это и есть угроза для информационной безопасности. Простой обыватель скажет: «На нас и так льется столько вранья, мы и так ничему не верим». Автор отвечает: такого не бывает. Человек – существо социальное. Он не может жить изолированно от остального мира. Вся наша жизнь представляет собой непрерывный сбор и обработку информации. В любом возрасте мы получаем терабайты информации в секунду. 5 органов чувств снабжают мозг всякими нужными и ненужными сведеньями. Причем большая часть из них, так или иначе, обрабатывается мозгом человека. Не всегда сознательно, но, тем не менее… Редко какая информация, из окружающего мира, проходит незамеченной.

Приведем пример – допустим, вы по телевизору смотрите интересную телепередачу или фильм, которая (который), как всегда, прерывается назойливой рекламой. Вы естественно ее не смотрите, отвлекаетесь на другие действия (несете себе еще пива). Но эта реклама все-таки доходит до ваших ушей (может быть немного заглушено) и собственно все. Обработчик событий (головной мозг в данном случае) начал обработку. Я конечно не нейропсихолог, но у меня есть своя теория, что происходит дальше. Но речь сейчас не об этом. Речь о том, что информация влияет на мнения и действия всех людей (об этом сейчас много пишут). Воздействие информации на людей может быть и отрицательным (в последнее время такой информации, как мне кажется, большинство). Значит, людей надо ограждать от этого.

(Альтернативная точка зрения: А кто сказал, что людей надо защищать от этого? Коммунисты, наверное. Или тираны. Люди сами во всем разберутся. И не надо никакой цензуры!)

Очень многие общественные институты держатся на понятии «тайна». Тайны вокруг нас (получилось как название дешевого фильма). Существуют многие виды секретов: коммерческие, государственные, личные. Сотни тысяч людей работают, чтобы их раздобыть. И получается вечная гонка – нападение против защиты. Я для себя разделяю добычу информации и ее защиту в понятия информационной борьбы и информационной безопасности. Впрочем, в понятие «информационной борьбы» можно включить и деструктивные действия, направленные в сторону противника.

Итак, из чего же состоит информационная безопасность?

· во-первых, это защита информационных потоков от отказов и падений пропускной способности. Потоки информации должны идти бесперебойно;

· во-вторых, это защита тех же потоков от несанкционированного доступа, т.е. от «взлома» защищенной информации;

· в-третьих, предотвращение искажения информации;

· в-четвертых, защита от воздействия нежелательной («вредной») информации.

Информационная же борьба несет в себе обратные задачи – уничтожение приема информации, ее искажение, создание и внедрение противнику вредоносной информации.

За последнее время в мире применялись все вышеперечисленные компоненты. Любая крупная организация сталкивается с этим. Потому, что у всех без исключения есть недруги.

СЛАБЫЕ МЕСТА - УРОВЕНЬ ОРГАНИЗАЦИИ

Как всегда нужно сначала определиться с термином (надоело, но без этого некуда). Что мы подразумеваем под понятием организации? В менеджменте (науке об управлении людьми – для тех, кто не знает) организация – это группа людей, действующая сообща ради достижения общих целей. То есть, например шайка преступников – уже организация, и целое государство – тоже организация.

Но мы будем более строги и подразумевать под организацией хозяйствующий субъект (фирма, корпорация) или государственный орган.

Причем государственный орган берем обособленно, иначе необособленно – это уже государство, о чем речь пойдет ниже.

Итак, хозяйствующий субъект (в дальнейшем компания). У любой организации есть так называемые факторы внешней и внутренней среды.

· факторы внутренней среды – это процессы, происходящие внутри компании (трудовые взаимоотношения коллектива), финансовые и прочие виды ресурсов, накопленный интеллектуальный потенциал, менеджмент компании;

· факторы внешней среды – это окружающая среда, в которой действует компания: клиенты, поставщики услуг и материальных ценностей, конкуренты, налоговая, таможенная и др. политика государства.

Все это одновременно воздействует на результаты и состояние организации. Информационная безопасность для компании заключается в защите от конкурентов и от … государства. Именно эти два фактора и являются противодействующими сторонами.

(Альтернативная точка зрения: Включать государство в списки врагов – это уже маразм. Государству неинтересны разборки между отдельными хозяйствующими субъектами – его задача быть выше этого и создавать благоприятные условия для развития экономики. А амбиции отдельных чиновников – это же единичные случаи!)

То, что государство выше разборок где-то там внизу – это неправда. Государство обеспечивает свою работу и нужды своего административного аппарата за счет налогов. Налоги оно собирает как раз с коммерческих предприятий. Поэтому государству далеко не безразлично кто с кем и за что борется. Государство хочет собрать больше налогов, а «налогооблагаемая база» (то есть компании) хотят сохранить себе больше прибыли.

Поэтому главные противники организации по-прежнему конкуренты и государство.

Итак, на уровне компаний главные задачи сводятся к добыче информации из недр компании, и очень редко – преднамеренные действия по нарушению оборота информации.

Основных направлений изысканий противников можно выделить несколько:

1.

Данные финансовых отделов и бухгалтерии – это важнейшая

информация для всех без исключений компаний.

Состояние финансовой

устойчивости компании – это наиболее лакомый кусок для конкурентов. Вы

спросите: для чего? Допустим, какая-то компания хочет вступить на новый рынок,

где уже господствуют более расторопные противники. На уровне высшего управления

решается вопрос – а стоит ли? Проводятся длительные и сложные расчеты для ТЭО

(технико-экономического обоснования), бизнес-планов и т.д. Заранее неизвестен

такой фактор – сколько денег конкуренты могут вложить в защиту рынка от новичка.

Ценовая война, интенсивные маркетинговые мероприятия (реклама, скидки) требуют

денег. Больших денег. А они есть не всегда. Вопрос вот в чем: как много денег

может вложить компания на атаку (или защиту) рынка? Вдруг атакующий на рынок

инвестор окажется перед лицом более сильного противника, чем он ожидал ранее?

Это означает потерю крупных инвестиций. Пример, фирма BMW купила марку Rover и начала выпускать

несвойственную ей продукцию – правда не под маркой BMW.

Тем не менее, вступив в борьбу за рынок, на котором «еще не ступала нога BMW» баварская компания, вложив немалые инвестиции в свою

покупку, так и не смогла сделать Rover

прибыльным. Вывод: конкуренты оказались сильнее.

2.

Данные по клиентам компании. Формально эти данные должны

быть открытыми для любой фирмы. Однако бывает, что:

- фирма занимается

бизнесом, в котором огласка недопустима, – например банковская деятельность,

брокерские операции;

- фирма занимается вполне прозрачным бизнесом, однако

разглашение клиентуры может скомпрометировать клиентов. Например, продажа

ювелирных изделий, недвижимости, др. предметов роскоши. Пример: крупный чиновник

приобрел роскошный особняк у некой торговой конторы. Для фирмы сам факт продажи

не есть противозаконная деятельность, да и для чиновника сама по себе покупка –

тоже не страшно. Интересно другое – где чиновник взял деньги на особняк? Поэтому

клиент заинтересован в «полной тайне вклада».

3. Данные о перспективных проектах. Здесь мы имеем ввиду планы компании на будущее. Скажем, предприятие хочет выйти на новый рынок либо выпустить принципиально новый товар, не имеющий аналогов. Главная задача службы безопасности (если таковая имеется) – не допустить попадание этой информации в нежелательные руки. Например, некая компания выдвинула идею нового революционного процессора. Даже сам слух об этом нежелателен.

4. Данные о технологиях, оборудовании – это объяснять, наверное, не требуется. Классический пример: советские разведчики снабжали группу ядерщиков Курчатова информацией об аналогичном американском проекте, что позволило сократить сроки разработки своей атомной бомбы.

5. Данные маркетинговой деятельности. Для компании характеризующейся интенсивным маркетингом – это довольно важно. Скажем, пример: такими данными могут быть информация о занимаемых компанией долях рынка, конкурентах, поставщиках сырья и пр. Кроме того, даже данные о транспортных потоках являются серьезной коммерческой тайной.

6. Данные, которые находятся на «грани закона». Традиционный пример – экологическая обстановка на промышленном предприятии и в его окрестностях. В бывших странах СНГ природоохранное законодательство нарушается довольно часто и не всегда государство получает правдивую информацию – предприятия, скрывают истинные цифры загрязнения окружающей среды.

7. Дискредитирование имени компании, «Public Relations» - какой-либо аспект, неприглядный факт может быть использован против имиджа фирмы. Скажем недавно один из шведских автомобильных журналов написал о склонности к опрокидыванию машины Mercedes A-class. Из-за этого началась такая шумиха! Сам факт был доказан, но лишь в экстремальных условиях движения. Имидж компании «Mercedes» был изрядно подпорчен. Пришлось бесплатно вносить дорогостоящие изменения в конструкцию уже выпущенных автомобилей;

8. Преднамеренное воздействие на информационные потоки – здесь имеются в виду специальные меры для замедления, искажения или полной остановки движения информации. Это очень обширная тема. Приведем примеры: часто обиженные сотрудники фирм перед своим уходом занимаются мелким вредительством – в компьютеры заносят вирусы, сбивают настройки локальных сетей, специально уничтожают информацию. Некоторые занимаются этим не без финансового интереса. Если какая-то фирма занимается каким-то важным проектом, то достаточно администратору корпоративной сети сделать определенные незаметные манипуляции, чтобы функционирование сети было затруднено в самый нужный момент.

Это далеко не полный список. Многие компании работают в «околосекретных» сферах – предприятия военно-промышленного комплекса, крупные монополии, стратегические объекты инфраструктуры (системы связи, газо –водоснабжение, дороги). Информация, собранная с таких объектов может быть обработана для получения секретной информации – например, из анализа информации украденной у оборонного предприятия можно делать далеко идущие выводы о составе, качестве, и месте дислокации воинских подразделений. Как правило, такая информация защищается слабо, а вреда от ее утечки бывает много.

На предприятиях редко создаются службы способные заниматься вопросами информационной безопасности. В крупных компаниях есть свои службы безопасности, но они занимаются, как правило, лишь физической безопасностью. Накачанные охранники следят, чтобы на территорию не попали «левые» люди. И на этом все заканчивается.

Понятно, что применение средств защиты от несанкционированного доступа стоит немалых денег. Но иногда это необходимо. Для многих компаний информационная безопасность – это гарантия стабильного развития бизнеса.

В современной экономике явление промышленного шпионажа – обычное дело. Не будем говорить о практических методах промышленного шпионажа – это тема отдельного разговора (точнее отдельной части этой книги). С точки зрения этики – добыча информации у конкурента - вещь конечно нехорошая. Но кто остановится перед запретами этики, если с юридической точки зрения промышленный шпионаж – штука трудно доказуемая, кроме того, практически ненаказуемая. Частный бизнес пытается ограничивать утечки информации путем обязательного заключения договора с работниками о неразглашении коммерческой тайны. Но это не помогает.

Не все из вышеуказанных примеров применимо к небольшим компаниям. Дело даже не в том, что для них защита информации – дело, мягко говоря, не самое важное (когда в цехе прорвало трубу – какая там может быть безопасность?). Дело в том, что многие думают, что у них нет информации, которая интересна конкуренту. А это не так – к примеру, в городе N есть магазин «Моника», где самое дешевое пиво. Магазин вроде бы небольшой, но обороты торговли там не малые. Потому что дешево. В соседнем магазине – то же самое, но на 10-20% дороже. В чем секрет «Моники»? Во-первых, при больших оборотах можно позволить себе меньшую норму прибыли – следовательно меньшую цену и большие объемы. Во-вторых, нужно грамотно выбрать поставщиков. К чему я все это веду – я хочу покупать пиво подешевле и ассортиментом побольше. Для этого мне надо знать, откуда магазин «Моника» привозит свои товары. Тогда я смогу обойтись без «Моники». Но эту информацию просто так мне никто не скажет. А теперь представим, что какая-то крупная торговая фирма заинтересовалась рынком занятым «Моникой» - розницей и крупным оптом продовольственных товаров и товаров гигиены. Кто есть главные действующие лица на этом рынке? Оптовый рынок и небольшие оптовые магазины. Фирма, у которой есть определенные резервы, должна выигрывать с помощью ценовой борьбы. Выиграет не всегда тот, у которого больше резервов, но и тот у которого издержки меньше. А издержки напрямую зависят от поставщиков. Вот тут и хочется внедрить в снабжение конкурента своего человека. Он нам и все расскажет.

СЛАБЫЕ МЕСТА - УРОВЕНЬ ГОСУДАРСТВЕННОЙ ОРГАНИЗАЦИИ

А теперь перейдем к серьезным вещам – государство. Здесь последствия пренебрежения к защите информации намного серьезнее. Казалось бы государство - это тоже коммерческая организация, только большая. Тогда мы зададим такой вопрос – в чем же сила государства? А сила государства не столько в количестве, а сколько в его монопольных полномочиях.

(Альтернативная точка зрения: многие корпорации имеют бюджет превосходящий бюджеты довольно больших стран. Скажем финансы General Motors против госбюджета Кыргызстана – GM помощнее будет).

Государство сосредоточило в своих руках средства, которые не дают покоя частным организациям. Например, государство имеет право знать, где живут его граждане, в каких условиях, какое у них образование, какие доходы и т.д. Тем же самым интересуются другие государства.

Сферы государственных секретов можно примерно классифицировать. Почему примерно? Потому, что мы не знаем, какая информация у государства есть, а какой нет. Итак:

· сфера государственных доходов и расходов – бюджетная система, налоговый аппарат;

· сфера системы обороны – армия и флот, военно-промышленный комплекс;

· сфера материальных ресурсов, ресурсов природных ископаемых, инфраструктура;

· сфера государственной безопасности – правоохранительные органы, разведка, контрразведка, охрана специальных объектов;

· сфера высшего государственного управления – лица особой важности (главы государств, министерств, ведомств), их биография, охрана.

Как видите, все они в той или иной мере касаются потенциала страны перед внешней угрозой. То есть в основном против сил вероятного противника. Казалось бы - вроде нет никаких противников, ни вероятных, ни невероятных. Однако машина госбезопасности работает, и не собирается снижать обороты. И это правильно – враги есть всегда.

(Альтернативная точка зрения: а кому мы можем перебежать дорогу? Мы не входим в какие-либо военные союзы.)

Скажем, пример нашей страны – Казахстана. Мы обладаем несколькими привлекательными качествами:

· гигантская территория – для нашего населения в 16 миллионов человек, наша территория просто огромна;

· у нас большие запасы нефти – один из важнейших факторов в войне;

· у нас есть добыча и налаженная переработка руд цветных и черных металлов. Это, между прочим, важнее нефти.

Поэтому завистников у нас хватает.

Теперь спустимся пониже: уровень отдельных гос. учреждений. Все хотят знать, сколько и как зарабатывает ваш сосед. Это знает налоговая инспекция. Причем знает точно. Вы хотите узнать, что за подлец нахамил по телефону – это знает ГТС. Вы хотите узнать, кто вам не уступил дорогу, когда вы чуть не попали в ДТП по дороге на работу? Это знает дорожная полиция. Вы хотите знать, сколько у нас армейских подразделений, где они находятся и какой они численности – это знает министерство обороны. И все эти ведомства вам ничего не скажут. Потому, что если все будут про всех знать, система наших человеческих отношений рухнет (в подтверждение этого тезиса читайте Айзека Азимова).

Будем считать, что этот тезис доказан (авторитет Азимова). Если говорить об объектах интереса злоумышленников более конкретно – сделаем небольшую классификацию:

· информация о частных лицах – касающейся личной жизни граждан (прописка, адреса, телефоны, номера кредитных карточек, уровень доходов);

· информация о частных учреждениях, хранящаяся в недрах государственных учреждений (балансы учреждений, корпоративные налоги, юридические адреса);

· государственные секреты (оборона, спецслужбы, стратегическая промышленность).

Как видите, первые 2 пункта касаются в основном незаконной розыскной деятельности и защищаются прямо скажем слабо. Так как отношение к ним пренебрежительное. Ну и скопирует кто-нибудь базу данных телефонной сети города – ну и что? Обороноспособность от этого не пострадает. Это, мягко говоря, неправильно. Пример: в России увели базу данных МТС (крупнейший сотовый оператор). А там не только номера сотовых телефонов и имена их владельцев, но и номера паспортов, домашние адреса, даты рождения. Причем там есть и информация о крупных государственных деятелях (номер сотового телефона премьер-министра). Естественно, злоумышленники базу данных не стали скрывать – общественность имеет право знать все. И теперь каждый может её купить на базаре за 400 кровных рублей – менее 15 долларов. На территории СНГ очень влиятельна организованная преступность - причем в ряде случаев влиятельна даже на уровне государственных интересов. Для преступных деяний большое подспорье оказывает доступ к конфиденциальной информации о гражданах и их частной жизни. И преступность такую информацию получает, становясь еще сильней.

А вот область государственных секретов защищается куда лучше. Но все же часто все упирается в человеческий фактор. Есть один из законов Мерфи: любая система, зависящая от человеческой надежности ненадежна. А надежность хранения секретов упирается в людей.

В государственных организациях особо явно проявляется принцип кумуляции (см. главу ) – сбора ценной информации по ее составляющим. Кроме того, в государственных организациях применяются довольно изощренные системы распределения доступа. В этом и проявляется их слабость. Чересчур сложная система доступа создает массу неудобств. При этом ухудшается один из главных параметров в работе с информацией – скорость доступа.

ЗАЩИТА ИНФОРМАЦИИ

СТЕПЕНЬ ДОСТУПА:

В главе … были описаны принципы построения информационной среды по степеням доступа. Здесь важно создать точно сбалансированную систему доступа, в зависимости от размеров среды и ее задач. К оптимальному варианту можно придти только эмпирическим путем.

Чересчур сложная система доступа создает массу неудобств. При этом ухудшается один из главных параметров в работе с информацией – скорость доступа.

Рано или поздно люди пытаются работу с информацией ускорить. Например, выдавать и получать информацию без письменного разрешения уполномоченного лица, игнорировать степени доступа на 1-2 ступени, вести не 6 форм отчетности, а только 2. Люди понимают насколько это удобнее и быстрее. Причем некоторые руководители закрывают на это глаза – им работать стало проще. Да и в случае чего можно выставить в плохом свете неудобного им человека. Это, кстати, в больших организациях довольно распространенная практика – допускать определенные нарушения в повседневной деятельности в обмен на полный контроль над человеком. К сожалению, при этом страдают интересы организации в целом.

Здесь необходимо грамотно подойти к этому вопросу и главное взвесить - стоит ли огород городить? Если коммерческая организация продает товары народного потребления? Надо ли тогда создавать сложную систему разграничения доступа? Это первый фактор – характер защищаемой информации. Нужно учесть и следующий фактор – падение скорости документооборота, и времени реакции организации в целом на изменения внешней среды. Особенно важен этот фактор в коммерческих организациях, скажем в высокотехнологичной или торговой сфере. Маркетинг добывает непрерывный поток информации, который необходимо обрабатывать немедленно – как говорят компьютерщики в реальном режиме времени. С другой стороны защита нужна – информация об основных маркетинговых показателях нужна конкурентам как воздух. И тут необходим компромисс этих противоречивых требований. С одной стороны можно максимально упростить документооборот и тогда отчеты агентов будут в течение 1 часа достигать руководителя организации, но тогда будут пропущены несколько ступеней иерархической лестницы. В результате руководитель будет завален работой только по этой линии, что в долгосрочном периоде неприемлемо. В случае дополнительного анализа информации на промежуточных ступенях власти время передвижения информации значительно увеличивается – сутки и более. Зато руководитель будет значительно больше защищен от «дезы».

НОСИТЕЛИ ИНФОРМАЦИИ:

В этом смысле важную роль играет система хранения данных. На сегодняшний день мы знаем лишь 3 достаточно проверенных носителей информации. Это, во-первых, естественно бумага. А куда без неё? До сих пор большая часть информации храниться на бумаге. Гигантские картотеки, библиотеки, архивы с момента появления письменности играют доминирующую роль. Сейчас в государственных учреждениях хранятся сотни тонн бумажных документов. Во-вторых, еще раньше бумаги был другой надежный носитель – это не береста, папирус и т.д., которые мы относим к классу бумажных носителей. Это наш собственный мозг. Его емкость конечно меньше, чем у бумаги, однако мозг несравненно надежнее в смысле аутентификации доступа (то есть человек кому попало, не сболтнет). В-третьих, это электронные носители. Неважно какие, твердотельные, оптические или магнитные. Их достоинства – колоссальная емкость, высокая скорость поиска. Недостатки – недолговечность, ненадежность аутентификации, необходимость специальных средств чтения.

Важная задача любой организации – правильное, единственно верное сочетание разных видов носителей.

Нужно учитывать и взаимную конвертацию типов носителей информации. Например:

· электронные носители преобразуются в бумажные быстро. Необходимое оборудование – принтеры, плоттеры, фотонаборные аппараты;

· бумажные преобразуются в бумажные медленно. Необходимое оборудование – сканеры и … машинистки-наборщицы (если текст написан вручную).

Следовательно, тенденция сейчас - переход на электронные носители информации. Они могут практически мгновенно переходить в бумажные носители. Но есть 2 серьезных недостатка:

· аутентификация – в настоящее время принято и действует законодательство об электронной подписи, однако нет практики её использования в условиях бывшего и могучего Союза. По-прежнему много умных людей пытаются заработать деньги высокотехнологичным способом. Пока нет многолетней практики, не стоит важные документы создавать таким способом;

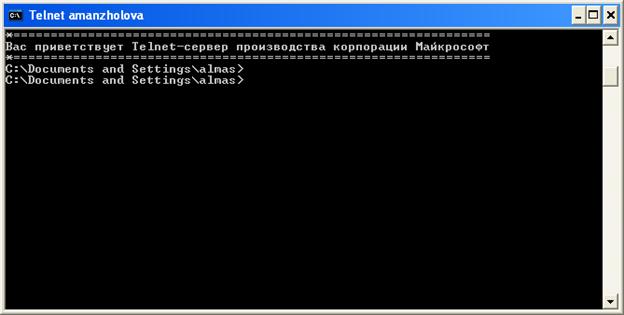

·

возможность быстрого и удаленного уничтожения – эта проблема также

пересекается с проблемой аутентификации. Наличие многочисленных средств

удаленного администрирования создает угрозу несанкционированного вмешательства –

это очень обширная и неисчерпаемая тема;

Естественно не все так мрачно, как кажется вначале – идет постоянная борьба средств нападения против средств защиты, и явного победителя не видно. Здесь, как всегда нужен баланс удобства и защиты. Чем система более защищена, тем она менее удобна и быстра.

ОСНОВНЫЕ ИСТОЧНИКИ УТЕЧКИ ИНФОРМАЦИИ

Несмотря на многочисленные и изощренные методы защиты, люди допускают ошибочные оценки при создании и передаче информации. Людям свойственно основное внимание обращать лишь на некоторые аспекты кругооборота информации. Например, многие организации предпочитают с маниакальным упорством защищать линии связи, однако это не единственный источник несанкционированного доступа к информации.

Как я уже отмечал, основным принципом информационного оборота является принцип обратной связи. Исходя из этого принципа, можно установить следующие этапы передачи информации: